All specialists unanimously agreed that a reading is impossible.

Admiral Kurt Fricke, Chief of Naval War Command

Энигма - роторная шифровальная машина, использовавшаяся нацистской Германией в годы Второй мировой войны. Благодаря влиянию, оказанному на ход войны, взлом Энигмы стал, возможно, самым ярким моментом в многовековой истории криптоанализа. В этом топике я бы хотел рассказать о методе взлома, использовавшимся в Блетчли-парк, а так же описать устройство самой машины.

Роторные машины Впервые шифровальные роторные машины начали использоваться в начале 20 века. Основным компонентом таких устройств является диск (он же ротор) с 26 электрическими контактами на обоих сторонах диска. Каждый контакт соответствовал букве английского алфавита. Соединение контактов левой и правой сторон реализовывало шифр простой замены. При вращении диска контакты смещались, изменяя тем самым подстановку для каждой буквы. Один диск обеспечивал 26 различных подстановок. Это означает, что при шифровании одного и того же символа, получаемая в результате последовательность начинает повторяться через 26 шагов.Для увеличения периода последовательности можно использовать несколько роторов, соединенных последовательно. При совершении полного оборота одного из дисков, следующий диск сдвигается на одну позицию. Это увеличивает длину последовательности до 26 n , где n - количество соединенных последовательно роторов.

В качестве примера рассмотрим следующее изображение упрощенной роторной машины:

Приведенная машина состоит из клавиатуры (для ввода символа), трех дисков, индикатора (для отображения криптотекста) и реализует шифрование 4 символов: A, B, C, D. В начальной позиции первый диск реализует подстановку: A-C; B-A; C-B; D-D. Подстановки второго и третьего дисков равны A-B; B-C; C-A; D-D и A-A; B-C; C-B; D-D соответственно.

При нажатии буквы B на клавиатуре замыкается электрическая цепь, зависящая от текущего положения роторов, и на индикаторе загорается лампочка. В приведенном выше примере буква B будет зашифрована в C. После чего первый ротор сдвинется на одну позицию и настройки машины приобретут следующий вид:

Энигма

Энигма является наиболее популярным представителем мира шифровальных роторных машин. Она использовалась германскими войсками во время второй мировой войны и считалась практически не взламываемой.

Энигма

Энигма является наиболее популярным представителем мира шифровальных роторных машин. Она использовалась германскими войсками во время второй мировой войны и считалась практически не взламываемой.Процедура шифрования Энигмы реализована как в приведенном выше примере за исключением некоторых дополнительных штрихов.

Во-первых, число роторов в разных версиях Энигмы могло отличаться. Наиболее распространенной была Энигма с тремя роторами, но использовался так же вариант с четырьмя дисками.

Во-вторых, процесс расшифровки демонстрационной роторной машины, описанной выше, отличается от процесса шифрования. Каждый раз для расшифровки придется менять левый и правый ротор местами, что может быть не совсем удобным. Для решения этой проблемы в Энигме был добавлен еще один диск, который назывался рефлектор. В рефлекторе все контакты были соединены попарно, реализуя тем самым повторное прохождение сигнала через роторы, но уже по другому маршруту. В отличие от остальных роторов рефлектор всегда находился в фиксированном положении и не вращался.

Добавим рефлектор, реализующий замену (A-B; C-D) к нашей демонстрационной шифровальной машине. При нажатии на клавишу B сигнал проходит через роторы и поступает в рефлектор через контакт C. Здесь сигнал «отражается» и возвращается обратно, проходя через роторы в обратном порядке и по другому пути. В результате чего буква B на выходе преобразуется в D.

Обратите внимание, что если нажать клавишу D, то сигнал пойдет по той же самой цепи, преобразовывая D в B. Таким образом наличие рефлектора делало процессы шифрования и дешифрования идентичными.

Еще одно свойство Энигмы, связанное с рефлектором, заключается в невозможности шифрования какой-либо буквы в саму себя. Это свойство сыграло очень важную роль при взломе Энигмы.

Получившееся устройство уже очень похоже на настоящую Энигму. С одной незначительной оговоркой. Стойкость подобной машины упирается в секретность внутренней коммутации роторов. Если устройство роторов будет раскрыто, то взлом сводится к подбору их начальных позиций.

Так как каждый ротор может находится в одной из 26 позиций, для трех роторов получаем 26 3 =17476 вариантов. При этом сами роторы тоже могут располагаться в произвольном порядке, что увеличивает сложность в 3! раз. Т.е. пространство ключей такой машины составит 6*17576=105456. Этого явно не достаточно для того, чтобы обеспечить высокий уровень безопасности. Поэтому Энигма было оснащена еще одним дополнительным инструментом: коммутационной панелью

. Соединяя на коммутационной панели буквы попарно можно было добавить еще один дополнительный шаг к шифрованию.

К примеру, предположим что на коммутационной панели буква B соединена с буквой A. Теперь при нажатии на A сперва происходит подстановка A-B, и на вход первого ротора подается буква B.

Аналогичным образом происходит расшифровка сообщения. При нажатии клавиши D роторы и рефлектор производят преобразование D-D-D-D-C-B-A-B. После чего коммутационная панель преобразует B в A.

Расположение выемки для каждого из роторов можно было регулировать с помощью специальных внешних колец. Начальное положение колец не влияло на коммутацию роторов и на результат шифрования отдельно взятой буквы, поэтому кольца не учитываются при расчете пространства ключей Энигмы.

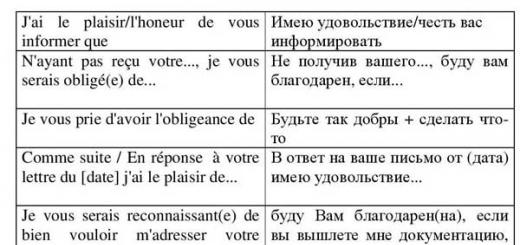

Итак, базовая модель Энигмы имела 3 различных ротора, пронумерованных римскими цифрами I, II, III и реализующих следующие подстановки:

Entry = ABCDEFGHIJKLMNOPQRSTUVWXYZ

I = EKMFLGDQVZNTOWYHXUSPAIBRCJ

II = AJDKSIRUXBLHWTMCQGZNPYFVOE

III = BDFHJLCPRTXVZNYEIWGAKMUSQO

При шифровании роторы можно было располагать в любой последовательности, что для трех роторов дает 6 разных комбинаций.

Помимо этого каждый ротор мог быть установлен в одной из 26 возможных стартовых позиций. Т.е. начальное положение роторов имеет всего

6*26 3 =105456 комбинаций.

Количество всех возможных соединений на коммутационной панели вычисляется по формуле n! /((n-2m)! m! 2 m), где n - количество букв алфавита, m - количество соединенных пар.

Для 26 буква английского алфавита и 10 пар это составляет 150738274937250=2 47 различных комбинаций.

Таким образом базовая версия Энигмы с тремя роторами имела солидное даже по современным меркам пространство ключей:

150738274937250*105456=15,896,255,521,782,636,000≈2 64 .

Такое огромное число вариантов внушало обманчивое чувство неуязвимости.Криптоанализ Энигмы Большое пространство ключей обеспечивает шифру Энигмы достаточно серьезный уровень стойкости к атакам по известному шифртексту.

Полный перебор 2 64 вариантов даже на современных компьютерах дело не простое.

Однако все меняется если применить атаку с известным открытым текстом. Для такого случая существует весьма хитроумный метод, позволяющих пренебречь настройками коммутационной панели в процессе поиска ключевой комбинации, что сводит пространство ключей Энигмы всего к 105456 комбинациям и делает весь шифр фатально уязвимым.

Метод эксплуатирует наличие в паре открытый-закрытый текст так называемых «циклов». Чтобы объяснить понятие «цикл», рассмотрим следующее открытое сообщение P и соответствующий ему криптотекст C, зашифрованный Энигмой.

P = WETTERVORHERSAGEBISKAYA

C = RWIVTYRESXBFOGKUHQBAISE

Запишем каждый символ из пары в виде таблицы:

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 |

| w | e | t | t | e | r | v | o | r | h | e | r | s | a | g | e | b | i | s | k | a | y | a |

| r | w | i | v | t | y | r | e | s | x | b | f | o | g | k | u | h | q | b | a | i | s | e |

Обратите внимание на подстановки, реализуемые энигмой в 14, 15 и 20 позициях. На 14 шаге буква A шифруется в G. Последняя, в свою очередь, шифруется в K на 15 шаге. И затем буква K зашифровывается в A на 20 шаге, закольцовывая тем самым цепочку A-G-K-A. Такие закольцованные цепочки называются циклами. Наличие циклов позволяет разделить задачу взлома Энигмы на две простые составные части: 1) поиск стартового положения роторов и 2) поиск соединений коммутационной панели при известных установках роторов.

Мы знаем, что при шифровании в Энигме происходит несколько преобразований. Сперва сигнал проходит через коммутационную панель. Результат преобразования на коммутационной панели поступает в роторы. После чего сигнал попадает на рефлектор и возвращается через роторы на коммутационную панель, где выполняется последняя подстановка. Все эти операции можно представить математической формулой:

E i = S -1 R -1 TRS, где

S и S -1 , - преобразование на коммутационной панели на входе и выходе соответственно;

R и R -1 - преобразование в роторах на входе и выходе;

T - преобразование на рефлекторе.

Опустив коммутационную панель выразим внутреннее преобразование Энигмы через P i:

P i = R -1 TR

Теперь шифрование можно записать как:

E i = S -1 P i S

Используя формулу перепишем подстановки из примера в 14, 15 и 20 позициях.

S -1 P 14 S(A) = G или что одно и тоже P 14 S(A) = S(G).

P 15 S(G) = S(K)

P 20 S(K) = S(A)

Заменив в последнем выражении S(K) получим:

P 20 P 15 P 14 S(A) = S(A) (1), где S(A) - буква, соединенная с A на коммутационной панели.

Теперь атака сводится к тривиальному перебору всех возможных установок ротора. Для каждой комбинации роторов необходимо проверить выполнение равенства (1). Если равенство выполняется для буквы S, это означает что найдена правильная конфигурация роторов и что буква A соединена на коммутационной панели с буквой S. Поиск остальных пар сводится к по буквенной расшифровке криптотекста и сопоставлению результата с известным открытым текстом.

Следует отметить, что с вероятностью 1/26 равенство может выполняться и при неправильной установке роторов, поэтому для повышения надежности алгоритма желательно использовать несколько «циклов».

Еще один важный момент связан с тем, что атакующему может быть известна только часть зашифрованного сообщения. И в таком случае, прежде всего ему потребуется найти местоположение известного текста в полученной криптограмме. В решении этой задачи очень сильно помогает знание того факта, что Энигма никогда не шифрует букву саму в себя. Т.е. для нахождения правильного смещения нужно найти такую позицию в криптотексте при которой ни одна из букв закрытого текста не дублируется буквой открытого сообщения.

Вашему вниманию обзорный материал (скажем так, без деталей) про принцип работы достаточно известной шифровальной машины “Энигма”.

Многие слышали, что во Второй мировой немецкая сторона использовала для шифрования специальную шифровальную машину - «Enigma».

Как утверждают источники, это устройство - было новым словом в криптографии того времени.

Как же она работала?

Шифр замены

Для начала, следует знать, что такое «Шифр замены». Это обычная замена одних букв на другие. Т.е. в таком шифре вместо буквы «А» используется, например «T», вместо «B» - «S» и т.п.

Взламывается такой шифр достаточно просто. При наличии более-менее длинного зашифрованного сообщения, можно произвести частотный анализ и сопоставить его частоте употребления букв в языке. Т.е. если в зашифрованном шифром замены сообщении много букв «Т» - то это явный признак того, что за этой буквой скрывается какая-то гласная (например, «А» или «О» т.к. обычно именно эти буквы наиболее часты в языке).

Устройство Энигмы

Энигма представляла собой как бы динамический шифр Цезаря. Т.е. изначально на барабаных выставлялось некое начальное значение (этакий random seed), которое и являлось ключом. Далее, при наборе букв, каждая буква шифровалась шифром цезаря, а потом, этот шифр менялся на другой.

Смена шифра обеспечивалась с помощью роторов.

Роторы представляли собой диски, у которых было по 26 контактов с каждой стороны, соединенных внутри ротора определенным (случайным) образом. Именно проходя через ротор, сигнал преобразовывался из буквы «А» в букву «Т» и т.д.

Роторов было несколько и они поворачивались после набора каждого символа (на манер барабанного счетчика).

Кроме того, была еще коммутационная панель, в которую можно было вставлять провода, которые попарно меняли буквы. Т.е. воткнув провод одним концом в гнездо «А», а другим - в «Е», вы меняли эти буквы местами.

Принцип работы можно понять посмотрев на принципиальную схему:

Количество роторов варьировалось в разные годы и для разного назначения (например, во флоте использовались Энигмы с большим количеством роторов).

Для усложнения взлома операторы кодировали частоупотребимые слова (названия) каждый раз по-разному. Например, слово «Minensuchboot» могло быть написано как «MINENSUCHBOOT», «MINBOOT», «MMMBOOT» или «MMM354»

Аксессуары.

Как к любому популярному устройству, к Энигме существовало большое количество аксессуаров (да-да, это началось уже тогда). Например, были авто-печатающие устройства (в обычной версии кодирование производилось загорающимися лампочками, значения которых должен был записывать оператор).

Кроме того, были дистанционные печатающие устройства (на проводах, конечно же). Чтобы оператор, вбивающий зашифрованное сообщение в машину, не имел доступа к расшифрованному.

История электрической роторной шифровальной машины «Энигма» начинается в 1917 году с патента , полученного голландцем Хьюго Кочем. В следующем году патент был перекуплен Артуром Шербиусом , начавшим коммерческую деятельность с продажи экземпляров машины как частным лицам, так и немецким армии и флоту . До середины 1920-х годов продажи шли плохо, в частности, из-за высокой цены .

В июне 1924 года британская криптографическая служба (Room 40) заинтересовалась устройством машины. С этой целью была закуплена партия машин у германской компании Chiffrier-maschinen AG, производившей «Энигму». Одним из условий сделки была регистрация патента в британском патентном бюро, благодаря чему криптографическая служба получила доступ к описанию криптографической схемы .

Польский этапПервые перехваты сообщений, зашифрованных при помощи «Энигмы», относятся к 1926 году. Однако прочитать их долгое время не могли. В январе 1929 года коробка с коммерческим вариантом «Энигмы» случайно попала на варшавскую таможню. Германия попросила вернуть коробку, после чего её содержимым заинтересовались поляки. По поручению польского «Бюро шифров» машина была изучена специалистами фирмы «AVA», в том числе её руководителем криптоаналитиком Антонием Пальтхом, после чего коробку отправили в германское посольство. Изучение машины не позволило дешифровать сообщения, к тому же германские военные использовали свой, усиленный вариант «Энигмы» .

В 1928-29 годах в Польше были организованы первые математические курсы по криптографии. Слушателями были два десятка студентов-математиков со знанием немецкого языка. Трое из слушателей - Мариан Реевский , Генрих Зыгальский и Ежи Рожицкий - поступили на службу в «Бюро шифров» . Впоследствии именно они получат первые результаты по вскрытию кода «Энигмы» .

В 1931 году сотрудник шифрбюро министерства обороны Германии Ганс-Тило Шмидт , ставший уже агентом «Аше», начал передавать французской разведке вышедшие из употребления коды, которые, согласно служебным обязанностям, ему требовалось уничтожать, а также передал инструкцию по использованию военного варианта «Энигмы». Среди причин, побудивших Ганс-Тило сделать это, были и материальное вознаграждение, и обида на родную страну, не оценившую его успехи во время Первой мировой войны , и зависть к армейской карьере брата Рудольфа Шмидта . Первыми двумя документами стали «Gebrauchsanweisung für die Chiffriermaschine Enigma» и «Schlüsselanleitung für die Chiffriermaschine Enigma» . Французская и английская разведки, однако, не проявили интереса к полученным данным - возможно, считалось, что вскрыть шифр «Энигмы» невозможно. Полковник французской разведки Гюстав Бертран передал материалы польскому «Бюро шифров» и продолжал передавать им дальнейшую информацию от агента до осени 1939 года .

Однако оператор не должен был использовать дневной ключ для шифрования сообщений. Вместо этого оператор придумывал новый ключ из трёх букв (нем. Spruchschlüssel ) и дважды шифровал его с использованием дневного ключа. После чего настройки роторов менялись в соответствии с придуманным ключом и производилось шифрование сообщения .

Усилия Мариана сосредоточились на анализе уязвимости протокола обмена сообщениями, а именно - на повторении ключа сообщения. Из ежедневных сообщений выбирались первые шесть букв и на их основе составлялась таблица соответствия (примеры взяты из книги Сингха ):

| Сообщение 1 | L | O | K | R | G | M | … | |

| Сообщение 2 | M | V | T | X | Z | E | … | |

| Сообщение 3 | J | K | T | M | P | E | … | |

| Сообщение 4 | D | V | Y | P | Z | X | … |

| 1-я буква | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| 4-я буква | P | M | R | X |

Если сообщений было достаточно, то таблица заполнялась полностью.

| 1-я буква | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| 4-я буква | F | Q | H | P | L | W | O | G | B | M | V | R | X | U | Y | C | Z | I | T | N | J | E | A | S | D | K |

Особенность полного варианта таблицы заключалась в том, что пока дневной ключ остаётся без изменений, содержимое таблицы также не меняется. И, с большой степени вероятности, наоборот. Можно было бы составить каталог таблиц… однако их количество равно 26!, что делает эту работу невозможной в обозримое время. Реевский стал пытаться выделить из таблиц некоторые шаблоны или найти некоторые структурные закономерности. И это ему удалось. Он стал рассматривать цепочки букв следующего вида :

| 1-я буква | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| A → F → W → A | ↓ | ↓ | ↓ | |||||||||||||||||||||||

| 4-я буква | F | Q | H | P | L | W | O | G | B | M | V | R | X | U | Y | C | Z | I | T | N | J | E | A | S | D | K |

В примере полной таблицы выше таких цепочек оказалось 4:

Следующим открытием Мариана стало то, что хотя конкретные буквы зависели от дневной настройки «Энигмы» полностью, количество цепочек и букв в них задавалось только настройками роторов. Так как количество роторов было равно 3 (но они могли стоять в любом порядке), а начальная настройка состояла из трех букв латинского алфавита, то число вариантов было равно 3 ! ∗ 26 3 = 105456 {\displaystyle 3!*26^{3}=105456} . Это было значительно меньше чем 26!, что позволило, используя построенные (или украденные) машины «Энигма» составить каталог, содержащий все возможные цепочки. Данная работа заняла почти год, однако результатом стала возможность читать германскую переписку .

Как отмечает Сингх, именно возможность разделить задачу на две составляющих (настройки роторов и настройки коммутационной панели) позволили Реевскому справиться с данной задачей, а также помощь как математиков «Бюро шифров», так и Шмидта :

После того, как настройки роторов для дневного сообщения были восстановлены, оставалось выяснить настройки коммутационной панели. С криптографической точки зрения это был простой моноалфавитный шифр , дополнительно ограниченный лишь 6 парами замен букв. Текст даже часто не требовалось подвергать частотному криптоанализу, а всего-лишь присмотреться к строкам вроде «alliveinbelrin» (англ. arrive in Berlin с заменой R ↔ L) и другим, которые было легко восстановить «на глаз» .

В 1934 году Германия начала менять конфигурацию положения роторов каждый месяц вместо каждого квартала. В ответ на это Мариан Реевский спроектировал устройство под названием «циклометр», позволяющий быстро воссоздать каталог циклов .

15 декабря 1938 года Германия добавила 4-й и 5-й роторы, а 1 января 1939 года увеличила количество соединений коммутационной панели с 6 до 10. Всё это значительно затруднило криптоанализ «Энигмы» .

PC Bruno Британский этапДальнейшая работа по взлому «Энигмы» проходила в секретном центре британской разведки «Station X», известном впоследствии как Блетчли-парк .

КадрыРуководителем проекта был назначен ветеран военной разведки Алистер Деннистон . Работу по дешифровке возглавил коллега Деннистона по комнате № 40 , известный лингвист и криптоаналитик Альфред Нокс («Dilly» Knox). За общую организацию работы отвечал профессор-математик Гордон Уэлчман . Деннистон начал набирать штат криптоаналитиков по принципу умственных способностей: лингвистов, математиков, шахматистов, чемпионов по решению кроссвордов , египтологов и даже палеонтологов . В частности, одним из первых был принят известный шахматный мастер Стюарт Милнер-Бэрри (Stuart Milner-Barry). Среди математиков был и молодой профессор логики из Кембриджа - Алан Тьюринг .

МетодПерехват радиосообщений противника выполняли десятки приемных станций, имевших кодовое название «Y-station». Ежедневно в Блетчли-парк поступали тысячи таких сообщений. Блетчли-парк имел в своем распоряжении точную копию «Энигмы», поэтому расшифровка сообщений сводилась к подбору установки дисков и, для более поздних моделей, - штекерного коммутатора.

Сложность задачи усугублялась тем, что установки роторов менялись ежедневно, поэтому службы дешифровки работали круглосуточно в три смены .

Конструкция «Энигмы» при правильном использовании обеспечивала практически полную секретность . На практике, однако, со стороны немецких пользователей «Энигмы» зачастую допускались небрежные действия, дававшие подсказки британским аналитикам (такие подсказки на сленге английских студентов назывались cribs ). Именно на использовании и систематизации таких погрешностей и был основан метод дешифровки.

Подсказками служили любые часто повторяющиеся тексты, такие как приветствия, цифры (кодировались по произношению: «один», «два» и т. д. ). Все подсказки заносились в картотеку (Index) вместе с контекстом: почерком радиста, местом и временем передачи и т. п.

При отсутствии необходимого количества подсказок, особенно накануне крупных операций, проводились специальные мероприятия по их получению. Этот прием получил кодовое название «садоводство » (англ. gardening ). Например, перед выходом очередного полярного конвоя проводилось демонстративное минирование определённого участка моря. Если противник докладывал результаты разминирования с указанием заранее известных координат, это давало искомую подсказку.

ТьюрингОдним из основных теоретиков Блетчли-парка был Алан Тьюринг . После изучения польских материалов Тьюринг пришёл к выводу, что использовать прежний подход с полным перебором сообщений уже не получится. Во-первых, это потребует создания более 30 машин польского типа, что во много раз превышало годовой бюджет «Station X», во-вторых, можно было ожидать, что Германия может исправить конструктивный недостаток, на котором основывался польский метод. Поэтому он разработал собственный метод, основанный на переборе последовательностей символов исходного текста.

Вскоре немцы добавили в конструкцию Энигмы коммутирующее устройство, существенно расширив этим количество вариантов кода. Возникшую для англичан задачу решил Гордон Уэлчман , предложив конструкцию «диагональной доски». В результате этой работы в августе 1940 года была построена криптоаналитическая машина Bombe . Со временем в Блетчли-Парке было установлено более 200 машин , что позволило довести темп расшифровки до двух-трёх тысяч сообщений в день .

Хотя Bombe претерпевала некоторые изменения в деталях, её общий вид оставался прежним: шкаф весом около тонны, передняя панель два на три метра и 36 групп роторов на ней, по три в каждой. Использование машины требовало специальных навыков, и сильно зависело от квалификации обслуживающего персонала - девушек-добровольцев из Women’s Royal Naval Service (англ. ) . Впоследствии, когда часть работ была перенесена в США, вместе с технологиями была направлена и часть сотрудниц .

«Живая» информацияВремя от времени Германия вносила в машину конструктивные изменения или каким-либо способом усиливала криптографическую защиту. В таких случаях криптоаналитики из Блетчли-парка оказывались бессильными, и для дальнейшей работы срочно требовалось найти описание изменений или хотя бы новые экземпляры инструкций и машин «Энигма» .

Секретность«Это моя курочка-ряба, которая несет золотые яйца, но никогда не кудахчет.»

Уинстон Черчилль о Блетчли-парке

Английское правительство делало все возможное для того, чтобы скрыть успехи в расшифровке немецких шифров как от противника, так и от руководства СССР. С этой целью все действия, основанные на данных программы «Ультра» должны были сопровождаться операциями прикрытия, маскирующими истинный источник информации . Так, для передачи сведений «Ультра» в СССР использовалась швейцарская организация Lucy, располагавшая по легенде источником в верхах немецкого руководства. Информацию, полученную от Lucy, передавал в СССР резидент советской разведки в Швейцарии Шандор Радо .

Для маскировки «Ультра» применялись фиктивные разведывательные полеты, радиоигра и т. п. мероприятия.

О существовании программы «Ультра» было известно строго ограниченному кругу лиц, число которых составляло порядка десяти человек. Необходимые сведения передавались по назначению сетью подразделений разведки, прикомандированных к штабам командующих армии и флота. Источник сведений при этом не раскрывался, что иногда приводило к недооценке британским командованием вполне надёжных сведений «Ультры» и крупным потерям (См. Гибель авианосца «Глориес»).

СССРВ числе полученной Великобританией информации были и сведения о подготовке вторжения в СССР . Несмотря на риск раскрытия источника, сведения были переданы советскому правительству . Однако Сталин не поверил в возможность нападения .

Оценки результатовНекоторые авторы указывают, что с современной точки зрения шифр «Энигмы» был не очень надёжным . Однако в своё время его абсолютная надежность не вызывала никаких сомнений у немецких специалистов: до самого конца войны немецкое командование искало причины утечек секретной информации где угодно, но не в раскрытии «Энигмы». Именно поэтому успех британских дешифровщиков стал особенно ценным вкладом в дело победы над нацизмом.

После войны См. также ПримечанияПочти в любое время года английская деревня выглядит одинаково: зеленые луга, коровы, средневекового вида домики и широкое небо - иногда серое, иногда - ослепительно-голубое. Оно как раз переходило от первого режима к более редкому второму, когда пригородная электричка мчала меня до станции Блетчли. Сложно представить, что в окружении этих живописных холмов закладывались основы компьютерной науки и криптографии. Впрочем, предстоящая прогулка по интереснейшему музею развеяла все возможные сомнения.

Такое живописное место, конечно, было выбрано англичанами не случайно: неприметные бараки с зелеными крышами, расположенные в глухой деревне, - это как раз то, что было нужно, чтобы спрятать сверхсекретный военный объект, где непрерывно трудились над взломом шифров стран «оси». Пусть со стороны Блетчли-парк и не впечатляет, но та работа, которую здесь выполняли, помогла переломить ход войны.

КриптохаткиВ военные времена в Блетчли-парк въезжали через главные ворота, предъявляя охране пропуск, а теперь покупают билетик на проходной. Я задержался там еще чуть-чуть, чтобы посмотреть на прилегающий магазин сувениров и временную экспозицию, посвященную технологиям разведки Первой мировой (кстати, тоже интереснейшая тема). Но главное ждало впереди.

Собственно Блетчли-парк - это около двадцати длинных одноэтажных построек, которые на английском называют hut, а на русский обычно переводят как «домик». Я про себя называл их «хатками», совмещая одно с другим. Помимо них, есть особняк (он же Mansion), где работало командование и принимались высокие гости, а также несколько вспомогательных построек: бывшие конюшни, гараж, жилые дома для персонала.

Те самые домики Усадьба во всей красе

Усадьба во всей красе

Внутри усадьба выглядит побогаче, чем хатки

Внутри усадьба выглядит побогаче, чем хатки

У каждого домика - свой номер, причем номера эти имеют историческое значение, вы обязательно встретите их в любом рассказе о Блетчли-парке. В шестой, к примеру, поступали перехваченные сообщения, в восьмом занимались криптоанализом (там и работал Алан Тьюринг), в одиннадцатом стояли вычислительные машины - «бомбы». Четвертый домик позже выделили под работу над вариантом «Энигмы», который использовался на флоте, седьмой - под японскую вариацию на тему «Энигмы» и другие шифры, в пятом анализировали передачи, перехваченные в Италии, Испании и Португалии, а также шифровки немецкой полиции. Ну и так далее.

Посещать домики можно в любом порядке. Обстановка в большинстве из них очень похожая: старая мебель, старые вещи, истрепанные тетради, плакаты и карты времен Второй мировой. Все это, конечно, не лежало здесь восемьдесят лет: домики сначала переходили от одной государственной организации к другой, потом были заброшены, и только в 2014 году реставраторы скрупулезно восстановили их, спася от сноса и превратив в музей.

К этому, как принято в Англии, подошли не только тщательно, но и с выдумкой: во многих комнатах из спрятанных динамиков раздаются голоса актеров и звуки, которые создают впечатление, будто вокруг кипит работа. Заходишь и слышишь стук пишущей машинки, чьи-то шаги и радио вдалеке, а затем «подслушиваешь» чей-то оживленный разговор о недавно перехваченной шифровке.

Но настоящая диковинка - это проекции. Например, вот этот мужчина, который как бы сидит за столом, поприветствовал меня и вкратце рассказал о местных порядках.

Во многих комнатах царит полумрак - чтобы лучше были видны проекции

Во многих комнатах царит полумрак - чтобы лучше были видны проекции

Интереснее всего, конечно, было посмотреть на рабочий стол Алана Тьюринга. Его кабинет находится в восьмом домике и выглядит очень скромно.

Примерно так выглядел стол Алана Тьюринга

Примерно так выглядел стол Алана Тьюринга

Ну а на само творение Тьюринга - машину для расшифровки «Энигмы» - можно взглянуть в доме номер 11 - там же, где в свое время была собрана самая первая модель «бомбы».

Криптологическая бомбаВозможно, для вас это будет новостью, но Алан Тьюринг был не первым, кто расшифровал «Энигму» методом механического перебора. Его работе предшествует исследование польского криптографа Мариана Реевского. Кстати, именно он назвал машину для расшифровки «бомбой».

Польская «бомба» была значительно проще. Обратите внимание на роторы сверху

Польская «бомба» была значительно проще. Обратите внимание на роторы сверху

Почему «бомба»? Есть несколько разных версий. Например, по одной так якобы назывался любимый Реевским и коллегами сорт мороженого, который продавали в кафе неподалеку от бюро шифрования польского генштаба, и они позаимствовали это название. Куда более простое объяснение - в том, что в польском языке слово «бомба» может использоваться для восклицания вроде «эврика!». Ну и совсем простой вариант: машина тикала подобно бомбе.

Незадолго до захвата Польши Германией польские инженеры передали англичанам все наработки, связанные с декодированием немецких шифров, в том числе чертежи «бомбы», а также работающий экземпляр «Энигмы» - не немецкой, а польского клона, который они успели разработать до вторжения. Остальные наработки поляков были уничтожены, чтобы разведка Гитлера ничего не заподозрила.

Проблема заключалась в том, что польский вариант «бомбы» был рассчитан только на машину «Энигма I» с тремя фиксированными роторами. Еще до начала войны немцы ввели в эксплуатацию усовершенствованные варианты «Энигмы», где роторы заменялись каждый день. Это сделало польский вариант полностью непригодным.

Если вы смотрели «Игру в имитацию», то уже неплохо знакомы с обстановкой в Блетчли-парке. Однако режиссер не удержался и сделал несколько отступлений от реальных исторических событий. В частности, Тьюринг не создавал прототип «бомбы» собственноручно и никогда не называл ее «Кристофером».

Популярный английский актер Криптокод Подбирач в роли Алана Тьюринга

Популярный английский актер Криптокод Подбирач в роли Алана Тьюринга

На основе польской машины и теоретических работ Алана Тьюринга инженеры British Tabulating Machine Company создали те «бомбы», которые поставлялись в Блетчли-парк и на другие секретные объекты. К концу войны машин было уже 210, однако с окончанием военных действий все «бомбы» уничтожили по приказу Уинстона Черчилля.

Зачем британским властям понадобилось уничтожать такой прекрасный дата-центр? Дело в том, что «бомба» не является универсальным компьютером - она предназначена исключительно для декодирования сообщений, зашифрованных «Энигмой». Как только нужда в этом отпала, машины тоже стали ненужными, а их компоненты можно было распродать.

Другой причиной, возможно, было предчувствие, что Советский Союз в дальнейшем окажется не лучшим другом Великобритании. Что, если в СССР (или где-нибудь еще) стали бы использовать технологию, похожую на «Энигму»? Тогда лучше никому не демонстрировать возможность вскрывать ее шифры быстро и автоматически.

С военных времен сохранилось только две «бомбы» - они были переданы в GCHQ, Центр правительственной связи Великобритании (считай, современный аналог Блетчли-парка). Говорят, они были демонтированы в шестидесятые годы. Зато в GCHQ милостиво согласились предоставить музею в Блетчли старые чертежи «бомб» - увы, не в лучшем состоянии и не целиком. Тем не менее силами энтузиастов их удалось восстановить, а затем создать и несколько реконструкций. Они-то сейчас и стоят в музее.

Занятно, что во время войны на производство первой «бомбы» ушло около двенадцати месяцев, а вот реконструкторы из BCS Computer Conservation Society , начав в 1994 году, трудились около двенадцати лет. Что, конечно, неудивительно, учитывая, что они не располагали никакими ресурсами, кроме своих сбережений и гаражей.

Как работала «Энигма»Итак, «бомбы» использовались для расшифровки сообщений, которые получались на выходе после шифрования «Энигмой». Но как именно она это делает? Подробно разбирать ее электромеханическую схему мы, конечно, не будем, но общий принцип работы узнать интересно. По крайней мере, мне было интересно послушать и записать этот рассказ со слов работника музея.

Устройство «бомбы» во многом обусловлено устройством самой «Энигмы». Собственно, можно считать, что «бомба» - это несколько десятков «Энигм», составленных вместе таким образом, чтобы перебирать возможные настройки шифровальной машины.

Самая простая «Энигма» - трехроторная. Она широко применялась в вермахте, и ее дизайн предполагал, что ей сможет пользоваться обычный солдат, а не математик или инженер. Работает она очень просто: если оператор нажимает, скажем, P, под одной из букв на панели загорится лампочка, например под буквой Q. Остается только перевести в морзянку и передать.

Важный момент: если нажать P еще раз, то очень мал шанс снова получить Q. Потому что каждый раз, когда ты нажимаешь кнопку, ротор сдвигается на одну позицию и меняет конфигурацию электрической схемы. Такой шифр называется полиалфавитным.

Посмотрите на три ротора наверху. Если вы, например, вводитие Q на клавиатуре, то Q сначала заменится на Y, потом на S, на N, потом отразится (получится K), снова трижды изменится и на выходе будет U. Таким образом, Q будет закодирована как U. Но что, если ввести U? Получится Q! Значит, шифр симметричный. Это было очень удобно для военных применений: если в двух местах имелись «Энигмы» с одинаковыми настойками, можно было свободно передавать сообщения между ними.

У этой схемы, правда, есть большой недостаток: при вводе буквы Q из-за отражения в конце ни при каких условиях нельзя было получить Q. Немецкие инженеры знали об этой особенности, но не придали ей особого значения, а вот британцы нашли возможность эксплуатировать ее. Откуда англичанам было известно о внутренностях «Энигмы»? Дело в том, что в ее основе лежала совершенно не секретная разработка. Первый патент на нее был подан в 1919 году и описывал машину для банков и финансовых организаций, которая позволяла обмениваться шифрованными сообщениями. Она продавалась на открытом рынке, и британская разведка успела приобрести несколько экземпляров. По их же примеру, кстати, была сделана и британская шифровальная машина Typex, в которой описанный выше недостаток исправлен.

Самая первая модель Typex. Целых пять роторов!

Самая первая модель Typex. Целых пять роторов!

У стандартной «Энигмы» было три ротора, но всего можно было выбрать из пяти вариантов и установить каждый из них в любое гнездо. Именно это и отражено во втором столбце - номера роторов в том порядке, в котором их предполагается ставить в машину. Таким образом, уже на этом этапе можно было получить шестьдесят вариантов настроек. Рядом с каждым ротором расположено кольцо с буквами алфавита (в некоторых вариантах машины - соответствующие им числа). Настройки для этих колец - в третьем столбце. Самый широкий столбец - это уже изобретение немецких криптографов, которого в изначальной «Энигме» не было. Здесь приведены настройки, которые задаются при помощи штекерной панели попарным соединением букв. Это запутывает всю схему и превращает ее в непростой пазл. Если посмотреть на нижнюю строку нашей таблицы (первое число месяца), то настройки будут такими: в машину слева направо ставятся роторы III, I и IV, кольца рядом с ними выставляются в 18, 24 и 15, а затем на панели штекерами соединяются буквы N и P, J и V и так далее. С учетом всех этих факторов получается около 107 458 687 327 300 000 000 000 возможных комбинаций - больше, чем прошло секунд с Большого взрыва. Неудивительно, что немцы считали эту машину крайне надежной.

Существовало множество вариантов «Энигмы», в частности на подводных лодках использовался вариант с четырьмя роторами.

Взлом «Энигмы»Взломать шифр, как водится, позволила ненадежность людей, их ошибки и предсказуемость.

Руководство к «Энигме» говорит, что нужно выбрать три из пяти роторов. Каждая из трех горизонтальных секций «бомбы» может проверять одно возможное положение, то есть одна машина единовременно может прогнать три из шестидесяти возможных комбинаций. Чтобы проверить все, нужно либо двадцать «бомб», либо двадцать последовательных проверок.

Однако немцы сделали приятный сюрприз английским криптографам. Они ввели правило, по которому одинаковое положение роторов не должно повторяться в течение месяца, а также в течение двух дней подряд. Звучит так, будто это должно было повысить надежность, но в реальности привело к обратному эффекту. Получилось, что к концу месяца количество комбинаций, которые нужно было проверять, значительно уменьшалось.

Вторая вещь, которая помогла в расшифровке, - это анализ трафика. Англичане слушали и записывали шифрованные сообщения армии Гитлера с самого начала войны. О расшифровке тогда речь не шла, но иногда бывает важен сам факт коммуникации плюс такие характеристики, как частота, на которой передавалось сообщение, его длина, время дня и так далее. Также при помощи триангуляции можно было определить, откуда было отправлено сообщение.

Хороший пример - передачи, которые поступали с Северного моря каждый день из одних и тех же локаций, в одно и то же время, на одной и той же частоте. Что это могло быть? Оказалось, что это метеорологические суда, ежедневно славшие данные о погоде. Какие слова могут содержаться в такой передаче? Конечно, «прогноз погоды»! Такие догадки открывают дорогу для метода, который сегодня мы называем атакой на основе открытых текстов, а в те времена окрестили «подсказками» (cribs).

Поскольку мы знаем, что «Энигма» никогда не дает на выходе те же буквы, что были в исходном сообщении, нужно последовательно сопоставить «подсказку» с каждой подстрокой той же длины и посмотреть, нет ли совпадений. Если нет, то это строка-кандидат. Например, если мы проверяем подсказку «погода в Бискайском заливе» (Wettervorhersage Biskaya), то сначала выписываем ее напротив шифрованной строки.

Q F Z W R W I V T Y R E * S* X B F O G K U H Q B A I S E Z W E T T E R V O R H E R * S* A G E B I S K A Y A |

Видим, что буква S шифруется сама в себя. Значит, подсказку нужно сдвинуть на один символ и проверить снова. В этом случае совпадать будет сразу несколько букв - двигаем еще. Совпадает R. Двигаем еще дважды, пока не наталкиваемся на потенциально правильную подстроку.

Если бы мы имели дело с шифром подстановки, то на этом можно было бы и закончить. Но поскольку это полиалфавитный шифр, нам нужны настройки и исходные положения роторов «Энигмы». Именно их и подбирали при помощи «бомб». Для этого пары букв нужно сначала пронумеровать.

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 R W I V T Y R E S X B F O G K U H Q B A I S E W E T T E R V O R H E R S A G E B I S K A Y A |

А затем на основе этой таблицы составить так называемое «меню» - схему, по которой видно, какая буква исходного сообщения (то есть «подсказки») в какую букву предположительно шифруется и в какой позиции. По этой схеме и настраивается «бомба».

Каждый из барабанов может принять одно из 26 положений - по одному на каждую перебираемую букву алфавита. За каждым из барабанов - 26 контактов, которые толстыми шлейфами соединяются таким образом, чтобы машина искала настройки штекерной панели, дающие последовательные совпадения букв шифрованной строки с подсказкой.

Поскольку строение «бомбы» не учитывает устройство коммутаций внутри «Энигмы», она по ходу работы выдает несколько вариантов, которые оператор должен проверить. Часть из них не подойдет просто потому, что в «Энигме» к одному гнезду можно подключить только один штекер. Если настройки не подходят, оператор запускает машину снова, чтобы получить следующий вариант. Примерно за пятнадцать минут «бомба» переберет все варианты для выбранной позиции барабанов. Если она угадана верно, то остается подобрать настройки колец - уже без автоматики (не будем погружаться в подробности). Затем на модифицированных для совместимости с «Энигмой» английских машинах Typex шифровки переводили в чистый текст.

Таким образом, оперируя целым парком из «бомб», британцы к концу войны каждый день получали актуальные настройки еще до завтрака. Всего у немцев было около полусотни каналов, по многим из которых передавались гораздо более интересные вещи, чем прогноз погоды.

Разрешается трогать рукамиВ музее Блетчли-парка можно не только смотреть по сторонам, но и прикоснуться к дешифровке собственноручно. В том числе - при помощи столов-тачскринов. Каждый из них дает свое задание. В этом, например, предлагается совмещать листы Банбури (Banburismus). Это ранний метод дешифровки «Энигмы», который применялся до создания «бомб». Увы, таким способом расшифровать что-то в течение суток было невозможно, а в полночь все успехи превращались в тыкву из-за очередной смены настроек.

Муляж «дата-центра» в Hut 11Что же стоит в домике номер 11, где раньше была «серверная», если все «бомбы» были уничтожены в прошлом веке? Честно говоря, я все же в глубине души надеялся зайти сюда и обнаружить все в том же виде, что и когда-то. Увы, нет, но зал все равно не пустует.

Здесь стоят вот такие железные конструкции с фанерными листами. На одних - фотографии «бомб» в натуральную величину, на других - цитаты из рассказов тех, кто здесь работал. Ими были в основном женщины, в том числе из WAF - женской службы ВВС Великобритании. Цитата на снимке говорит нам о том, что переключение шлейфов и присмотр за «бомбами» был вовсе не легкой задачей, а изматывающим ежедневным трудом. Кстати, между муляжами спрятана очередная серия проекций. Девушка рассказывает своей подруге о том, что понятия не имела, где ей предстоит служить, и полностью поражена происходящим в Блетчли. Что ж, я был тоже поражен необычным экспонатом!

В общей сложности я провел в Блетчли-парке пять часов. Этого едва-едва хватило, чтобы хорошенько посмотреть центральную часть и мельком - все остальное. Было настолько интересно, что я даже не заметил, как прошло время, пока ноги не начали ныть и проситься обратно - если не в гостиницу, то хотя бы в электричку.

А помимо домиков, полутемных кабинетов, восстановленных «бомб» и длинных стендов с сопроводительными текстами, было на что посмотреть. Про зал, посвященный шпионажу во время Первой мировой, я уже упомянул, был еще зал про дешифровку «Лоренца» и создание компьютера Colossus . Кстати, в музее я обнаружил и сам «Колосс», вернее ту часть, что успели построить реконструкторы.

Самых выносливых уже за территорией Блетчли-парка ждет небольшой музей компьютерной истории, где можно ознакомиться с тем, как вычислительная техника развивалась после Тьюринга. Туда я тоже заглянул, но прошел уже быстрым шагом. На BBC Micro и «Спектрумы» я уже насмотрелся в других местах - вы можете сделать это, например, на питерском фестивале Chaos Constructions. А вот живую «бомбу» где попало не встретишь.

Про немецкую шифровальную машину «Энигма» слышали, наверное, все. Не в последнюю очередь благодаря тому, что ее историю любят писатели и сценаристы, а ко взлому ее шифра причастен отец современного компьютера Алан Тьюринг.

Во время войны он, как и многие другие математики (а также лингвисты, египтологи, шахматисты и даже составители кроссвордов), работал в так называемой Правительственной школе кодов и шифров, расположившейся в имении Блетчли-парк в Англии и являвшейся операционным и интеллектуальным центром работы по перехвату и расшифровке коммуникаций противника.

Шифровальная машина «Энигма»

В двух словах история выглядит примерно так: «Энигма» была самой совершенной на тот момент шифровальной машиной, которая позволяла защищать коммуникации флота и армии нацистской Германии таким образом, что взлом представлялся неразрешимой задачей. Однако польским и британским криптоаналитикам удалось найти способ расшифровывать сообщения «Энигмы» , что дало коалиции существенное преимущество в войне, по мнению Черчилля и Эйзенхауэра - решающее.

Подробно о том, как работала «Энигма», можно , а в этом ролике можно даже посмотреть, как она работает:

В самом общем виде схема выглядит примерно следующим образом: когда оператор, набирая сообщение, нажимал клавишу с буквой на клавиатуре, сигнал проходил по электрической цепи, образуемой несколькими роторами с контактами, и на панели с буквами загоралась уже другая буква, которую и нужно было включить в зашифрованное сообщение. Роторы поворачивались после каждого ввода каждого знака, и в следующий раз та же буква кодировалась уже другой.

Создание криптоаналитической машины «Бомба», которая и позволила поставить взлом сообщений «Энигмы» на поток, стало результатом не только научной и аналитической работы, но и ошибок немецкой стороны

Создание криптоаналитической машины «Бомба», которая и позволила поставить взлом сообщений «Энигмы» на поток, стало результатом сочетания не только колоссальной научной и аналитической работы, но и ошибок немецкой стороны в работе с «Энигмой», захвата различных экземпляров машины и шифроблокнотов, а также спецопераций, позволявших криптоаналитикам работать с сообщениями, исходный текст которых содержал заведомо известные слова.

Чем поучительна история «Энигмы» для нас сегодня? Сама по себе машина с точки зрения современных представлений о защите информации практического интереса уже не представляет, однако многие из уроков истории «Энигмы» актуальны и сегодня:

1. Не стоит полагаться на собственное технологическое превосходство. У немецкой стороны были все основания считать «Энигму» абсолютно надежной, но союзники создали свою машину, которая обладала достаточной «мощностью», чтобы за короткое время перебирать возможные варианты настроек «Энигмы» в поисках правильного и расшифровывать сообщения. Это был технологический скачок, который трудно было предсказать. Сегодня мы довольно точно знаем, как называется «Бомба» для всей современной криптографии: .

2. Иногда сложно предположить, что именно окажется «слабым звеном» в хорошо продуманной схеме защиты информации. Невозможность совпадения буквы в исходном сообщении и его зашифрованном варианте может показаться несущественной деталью или даже правильным решением, однако именно это помогло наладить машинную отбраковку неприменимых вариантов ключа - надо было просто отбросить все варианты, дававшие хотя бы одно совпадение буквы в исходной и зашифрованной версиях.

3. Никогда не надо лениться усложнять ключ. Для большинства пользователей этот совет в первую очередь . В свое время добавление лишнего ротора к военно-морской модификации «Энигмы» на полгода парализовало работу криптоаналитиков, и начать расшифровку сообщений усовершенствованной машины удалось только после захвата ее экземпляра с потопленной подлодки. Как вы можете легко убедиться с помощью нашего сервиса проверки пароля , всего один дополнительный знак может увеличить время подбора вашего пароля на порядок.

4. Человеческий фактор играет огромную роль даже в высокотехнологичных системах. Неизвестно, удалось бы взломать «Энигму», если бы не различные мелкие ошибки и послабления, которые позволяли себе ее операторы. К человеческому фактору, по-видимому, надо отнести и упорство, с которым немецкое командование искало иные объяснения неожиданной прозорливости союзников, вместо того чтобы допустить мысль о компрометации «Энигмы».

5. Информационное превосходство - обоюдоострое оружие. Чуть ли не самой сложной задачей для командования союзников стало использование данных, полученных из расшифровки сообщений «Энигмы», таким образом, чтобы не раскрыть противнику сам факт доступа к зашифрованным сообщениям. Иногда это решалось с помощью специальных операций по созданию альтернативных объяснений успеха (пролет самолета разведчика перед нападением на конвой, слив информации о якобы имевшемся ценном источнике агентурных данных), иногда приходилось просто отказываться от каких-то шагов (пришлось допустить бомбардировку Ковентри немецкой авиацией, как если бы о ее подготовке ничего не было известно).

Мы совершенствуем наши технологии, наращиваем вычислительную мощность день ото дня, но базовые принципы работы с информацией и ее защиты меняются гораздо медленнее, и прошлое по-прежнему несет в себе много полезных уроков.

5 по-прежнему актуальных уроков, которые можно извлечь из взлома «Энигмы» во время Второй мировой